Was ist IRM?

Information Rights Management

Information Rights Management IRM ist eine Technologie zum „Schutz vertraulicher Informationen“, die weit über die herkömmlichen Datenschutz / Sicherheitslösungen“ hinausgeht. Sie ermöglicht die Kontrolle über die geschützten Objekte unabhängig davon, wo sich diese befinden – innerhalb der eigenen Organisation, über Standorte hinweg bis zu Partnern, Kunden, Beratern, Lieferanten oder Zulieferern auch außerhalb der eigenen Firewalls. Mit Information Rights Management werden Unternehmen in die Lage versetzt, Ihre Datenschutz Richtlinien uneingeschränkt und grenzenlos durchzusetzen. Geheimes bleibt endlich geheim und dank ausgeklügelter Berichterstattung kann sogar nachvollzogen werden, was mit den geschützten Objekten geschah.

Protokolle, Zeichnungen, Einkaufskonditionen, Layouts und vieles mehr, Information Rights Management Lösungen schützen weit über 100 Formate mittlerweile.

Definition

Definieren Sie zentral WER, WIE, WANN und WO auf Dokumente zugreifen kann.

Schutz

Alle Dateien werden permanent geschützt, unabhängig davon auf welchen Medien die Daten gespeichert sind.

Kontrolle

Informationen, die mit IRM geschützt sind, können jederzeit in der Nutzung kontrolliert werden.

Prüfung

Über die Tracking Funktionen behalten Sie stets den Überblick WER, WANN und WIE auf geschützte Daten zugreift.Nutzungsrechte definieren

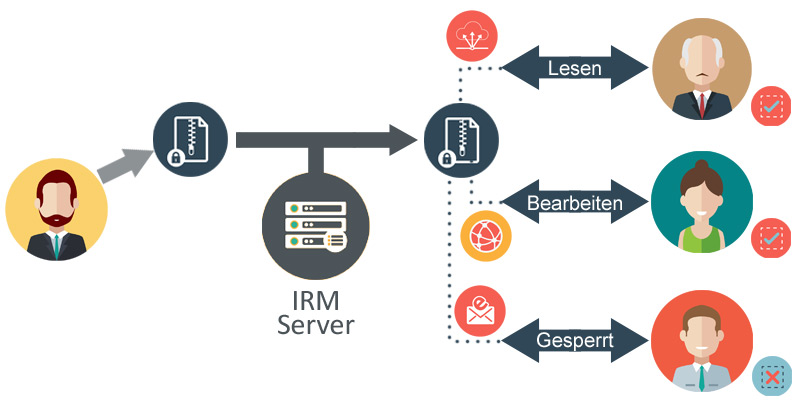

Die IRM-Technologie ermöglicht Autoren / Inhabern von Informationen die Nutzung ihrer Dokumente zu steuern auch nach der Verteilung. IRM schützt die Daten und schränkt die Nutzung ein. So kann Personen oder Personengruppen das Anzeigen, Druckem, bearbeiten und Kopieren gestattet oder verboten werden. Ebenso läßt sich die Nutzungsdauer bzw. Nutzungszeit einschränken. So kann man Rechte vergeben wie „bis zum 19.August“ oder „für 2 Tage“ vergeben. Falls notwendig, lassen sich die Berechtigungen auch auf einzelne Computer oder IP Adressen reduzieren.

WER hat Zugriff auf die Informationen?

Definieren Sie wer Zugriff auf geschützte Dokumente hat. Dieser Bereich bezieht sich auf Benutzerverzeichnisse wie LDAP-Systeme und spiegelt die Unternehmenshierarchien, mit den Nutzern, den Gruppen und Organisationseinheiten wieder. Auch externe Nutzer und Partner können leicht in ein IRM System integriert werden.

WAS dürfen Nutzer machen?

IRM Systeme können die Nutzung der verschlüsselten Dateien für die berechtigten Nutzer kontrollieren. Definieren Sie einzelne Zugriffsarten wie Anzeigen, Bearbeiten, Drucken, Weiterleiten, Kopieren von Inhalten, Screenshots usw. Unterschiedliche Anbieter bieten unterschiedliche Zugriffsberechtigungen.

WANN kann Zugegriffen werden?

Beschränken Sie zeitliche Nutzung sensibler Dokumente. Ein Dokument kann z. B. nur vom „vom 19. August 04.00 Uhr bis 23. August um Mitternacht“ geöffnet werden oder z.B. nicht vor dem dem 3. Janauar 8 Uhr. Eine zeitliche Einschränkung ist besonders für den Austausch sensibler Daten mit externen Partnern von Vorteil. Nach dem Abschluss eines Projekts können die Dokumente von externen Nutzern nicht weiter geöffnet werden.

WO können Daten genutzt werden?

Eigene IRM Systeme können den Ort der Nutzung vertraulicher Daten kontrollieren. Beschränken Sie den Zugang auf IP-Bereiche und erlauben Sie den Zugriff z.B. nur innerhalb der Personalabteilung. Sie können beispielsweise den Zugang auf geheime Dokumente für Ihre Mitarbeiter auch nur innerhalb des Unternehmensnetzwerkes erlauben. Selbst wenn Daten das eigene Unternehmensnetzwerk verlassen, sind die Daten gesperrt und können nicht geöffnet werden.

Kontrolle der Nutzungsrechte

IRM bietet eine vollständige und permanente Zugriffssteuerung über den gesamten Lebenszyklus der

Informationen. Ein durchgängiger Schutz kann jetzt ohne Abstriche gewährleistet werden, auch nachdem die Dokumente mit andere Nutzern geteilt wurden.

Zentrale Kontrolle

Alle Nutzrechte der Dateien werden zentralisiert auf dem IRM Server gespeichert. Dadurch sind Änderungen an den Berechtigungen jederzeit, auch nach Verteilung der Daten, möglich. Änderungen an den Berechtigungen werden auch für alle Kopien der Dateien sofort wirksam.

Nutzer verwalten

Sie können zu jedem Zeitpunkt Nutzer entfernen oder hinzufügen. Wenn ein Mitarbeiter das Unternehmen verlässt oder die Zusammenarbeit mit einem externen Partner endet, entfernen Sie den Nutzer aus der Nutzungsberechtigung und die Dateien können von diesem Benutzer nicht mehr geöffnet werden. Selbst wenn sich die Daten auf seinem / ihrem PC befinden.

Dokumente sperren

Sperren Sie veraltete oder fehlerhafte Dokumente. Mit IRM können Sie zum Beispiel alte Versionen von Bedienungsanleitungen für alle Nutzer sperren. Wenn Sie eine neue Version veröffentlicht haben, sperren Sie die alte Version und stellen Sie so sicher dass nur die aktuellsten Daten verwendet werden können.

Protokollierung der Nutzung

Information Rights Management IRM Lösungen können zudem die Nutzung der geschützten Daten protokollieren. Sie haben stets die Übersicht WER, WANN, WIE und WO auf geschützte Dokumente zugegriffen hat. Auch Zugriffsversuche nicht autorisierter Nutzer werden vom System protokolliert.