ECM & IRM

Einleitung

Weltweit kämpfen heute Organisationen gegen eine Flut von Informationen, die über Email, Internet und mittels mobiler Geräte stetig anwächst. Durch Erstellung, Weiterleitung, Modifizierung, Speicherung und Löschung wird ein unaufhörlicher Zu- und Abfluss von Dokumenten erzeugt. Um diesen Belegfluss eindämmen und kontrollieren zu können, investieren die Unternehmen in fortschrittliche Werkzeuge, die die Zusammenarbeit fördern. Enterprise Content Management (EM), Business Process Management (BPM), Knowledge Management (KM) oder Dokumenten Management Systeme (DMS) sind typische Vertreter, die im Folgenden als „Content Repository“ bezeichnet werden. Die meisten Content Repositories sind für den innerbetrieblichen Datenaustausch konzipiert. Der Bedarf an Werkzeugen, die über das eigene Unternehmen hinausgehen und Geschäftspartner, Zulieferer und Kunden einbeziehen, nimmt rapide zu. Dies wiederum macht die Inhalte der Repositories anfällig für massiven Datenverlust. Die Kurzlebigkeit von Geschäftsbeziehungen bedeutet, dass sich der Datenaustausch mit Geschäftspartner strikt an vorgegebene Normen halten muss. Somit gewinnt die Gewährleistung des Datenschutzes über den gesamten Lebenszyklus von der Erstellung, über die Nutzung und Verteilung bis zur endgültigen Löschung zunehmend an Bedeutung. Information Rights Management (IRM)-Systeme wie die von Seclore (Secure File Seclore), geben den Unternehmen die Möglichkeit, vertrauliche Inhalte dauerhaft zu sichern und den Zugriff innerhalb und außerhalb der Repositories zu steuern und zu überwachen.

Datensicherheit innerhalb der Ablagesysteme

Sicherheitsrichtlinien innerhalb eines Speichersystems verlieren ihre Gültigkeit sobald die Information das Anwendungssystem verlässt. Diese Lösungen bieten folglich nur die erste Stufe der Datensicherheit, nämlich den Zugriffsschutz. Berechtigungsmodelle regeln, ob ein Anwender die gespeicherte Information aus der Ablage herunterladen darf oder nicht. Ist das Herunterladen gestattet, verliert man die Kontrolle über die Inhalte und der Nutzer kann Dokumente drucken, kopieren, weiterleiten, etc. Aus diesem Grund schützt der Zugriffsschutz nicht die Information, sondern verhält sich wie ein „Türsteher“, der den Ein- bzw. Ausgang kontrolliert.

Mit dem Verlust der Kontrollmöglichkeiten, nachdem die Information das Repository verlassen hat, geht auch die Nachvollziehbarkeit über die Weiterverteilung bzw. anschließende Nutzung verloren. Änderungen an den Zugriffsberechtigungen haben keine Auswirkungen auf bereits verteilte Dokumente. Dies sind die Ursachen dafür, dass der Schutz, der sich auf die eigenen Grenzen bezieht, immer wieder absichtlich oder versehentlich verletzt wird. Eine nicht unerhebliche Bedrohung für die Wirtschaftlichkeit der Ablagesysteme.

Information Rights Management (IRM)

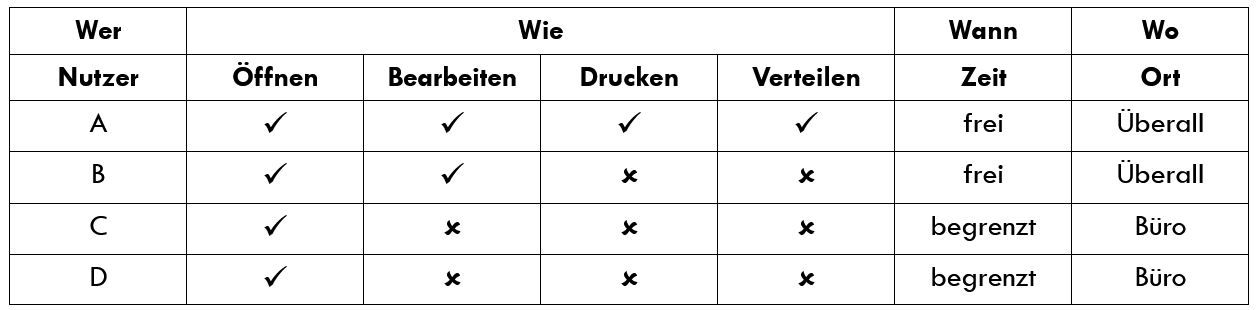

Die IRM-Technologie ermöglicht Autoren / Inhabern von Informationen die Nutzung ihrer Dokumente zu steuern auch nach der Verteilung. IRM schützt die Daten und schränkt die Nutzung ein. So kann Personen oder Personengruppen das Anzeigen, Drucken, Bearbeiten und Kopieren gestattet oder verboten werden. Ebenso lässt sich die Nutzungsdauer bzw. Nutzungszeit einschränken. So können Rechte vergeben wie „bis zum 19.August“ oder „für 2 Tage“. Falls notwendig, lassen sich die Berechtigungen auch auf einzelne Computer oder IP Adressen reduzieren.

Dieser Schutzmechanismus wirkt direkt auf den Inhalt / das Dokument unabhängig davon, welche Hardware, welches Netzwerk, welches Speicher- oder Transportmedium eingesetzt wird. In nahezu allen Fällen sind die Zugriffsberechtigungen dynamisch veränderbar, wenn der Autor es will. So lassen sich Nutzer und Gruppen oder Zugriffsmethoden hinzufügen bzw. löschen. Und dies mit Wirkung auf alle Kopien gleichzeitig, ohne neue Dokumente versenden zu müssen.

Einer der wesentlichen Vorteile der IRM-Technologie ist, dass Schutz und Kontrolle unabhängig vom Speicherort der Information zur Verfügung gestellt wird, innerhalb oder außerhalb des eigenen Unternehmens.

Schutz vertraulicher Informationen mittels IRM

IRM Schutzrechte werden manuell bzw. automatisch definiert. Sie gelten innerhalb und außerhalb des Content-Repository. Die Nutzungsrechte setzen sich aus nachfolgenden Kontrollbereichen zusammen:

WER hat Zugriff auf die Informationen:

Definieren Sie Nutzer oder Gruppen, die einen Zugriff auf die Daten bekommen sollen. Viele IRM-Produkte bieten die Möglichkeit der Anbindung an Verzeichnisse (Active Directory) und Portale.WAS kann ein Benutzer mit den Informationen tun:

Dieser Bereich bezieht sich auf einzelne Zugriffsarten wie Anzeigen, Bearbeiten, Drucken, Weiterleiten, Kopieren / Hinzufügen von Inhalten sowie das Entfernen des Schutzes.WANN kann der Benutzer zugreifen:

In IRM Systemen können Beschränkungen des Zugriffszeitraums bzw. der Zeitspanne definiert werden. Ein Dokument kann z. B. nur zu einem bestimmten Zeitfenster zugänglich sein.WO können die Informationen verwendet werden:

In Fällen von besonderen Geheimhaltungsstufen kann die Nutzung der Information auf dedizierte Computer bzw. definierte Netzwerke eingeschränkt werden. Eine Funktionalität, die nicht von allen IRM Lösungen zur Verfügung gestellt wird.Ersteller (A) •> einem Bearbeiter (B) -> und einem Freizeichner (C).

Die entsprechenden Nutzungsrechte dokumentiert die nachfolgende Matrix:

Content Repositories

Zugriffskontrolle nur innerhalb des Repositories

Keine Änderungen an den Zugriffsberechtigungen auf bereits verteilte Dokumente

Keine Informationen über die anschließende Nutzung

Content Repositories in IRM integriert

Steuert das Wer, Wie, Wann und Wo des Zugriffs

Änderung der Zugriffsrechte jederzeit möglich Protokolliert alle erlaubten und unerlaubten Aktionen

Unabhängig von Transportmedium und Speicherort

Die Nutzungsrechte fügen sich nahtlos in die Anwendungen ein und sind für den Nutzer völlig transparent. Er arbeitet wie zuvor in seiner gewohnten Umgebung, natürlich mit eingeschränkten Rechten. Neu eingestellte Dokumente werden in Abhängigkeit von Nutzer und Ordner automatisch geschützt. Durch die Möglichkeiten des Single Sign On kann der Anwender ohne zusätzliche Autorisierungen auf seine Dokumente zugreifen.

Die Vorteile der IRM Integration

Die Integration von IRM in Repository Systeme bringt den Unternehmen deutlich mehr Sicherheit und Nutzen. IRM bietet eine vollständige und permanente Zugriffssteuerung über den gesamten Lebenszyklus der Informationen. Ein durchgängiger Schutz kann jetzt ohne Abstriche gewährleistet werden. Einer der wichtigsten Vorteile von IRM Systemen ist die Tracking Funktion.

IRM protokolliert alle Zugriffe -autorisierte und verbotene- auf die Dokumente auch außerhalb der Repositories.

IRM in der Praxis